MFA-Phishing als Initial Access im Red Teaming

1. Allgemeines

Phishing ist eine der größten Cyber-Bedrohungen, welche häufig als Einfallstor von kriminellen Gruppierungen verwendet wird (siehe T1566 – Phishing, MITRE ATT&CK Framework).

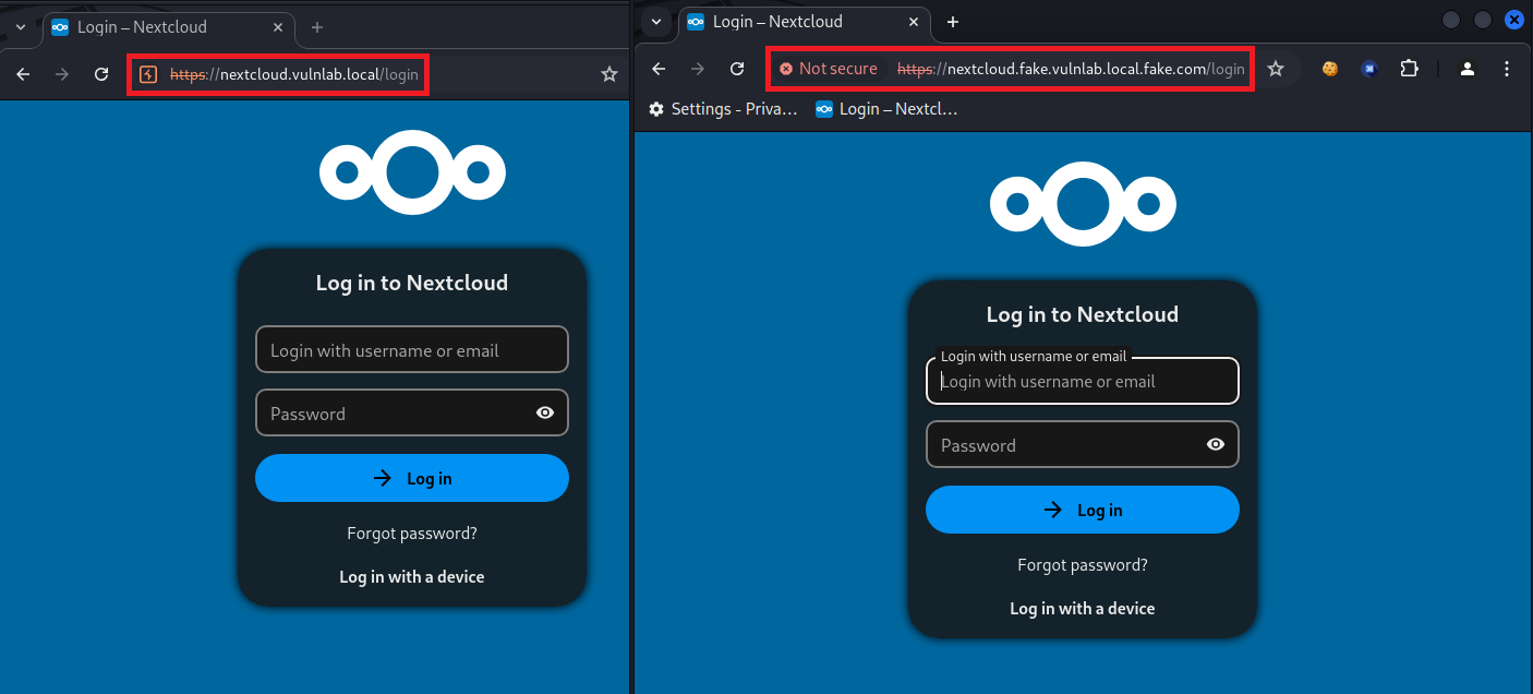

Beim klassischen Phishing erstellt ein Cyber-Krimineller eine gefälschte Website, die optisch einer legitimen Seite ähnelt. Anschließend sendet er einen aufbereiteten Einleitungstext, inklusive Link zu seinem Angriffsziel.

Um eine Reaktion auf die Nachricht zu forcieren wird hierbei häufig eine Situation erzeugt, die Druck auf das potentielle Opfer ausübt. Dadurch wird das Opfer dazu verleitet die gefälschte Webseite aufzurufen und die Anmeldedaten (Benutzername und Passwort) einzugeben. Ein krimineller Akteur kann diese abgefangenen Anmeldedaten dann verwenden, um Zugang zu E-Mail-Konten oder Perimeter-Systemen (z.B. Firewalls oder VPN-Gateways) zu erhalten. Infolgedessen können durch einen möglichen Zugriff auf das E-Mail-Konto der betroffenen Person persönliche Daten oder Betriebsgeheimnisse ausspioniert oder sogar exfiltriert werden. Diese und weitere Daten könnten dann im DarkNet für kriminelle Akteure zum Handel angeboten werden. Zu den häufigen Angriffszielen zählen Anwender von Cloud-Diensten, wie z.B. Microsoft-365 oder Social-Media-Plattformen. Insbesondere Zugänge zu Cloud-Infrastrukturen, welche durch Cyber-Kriminelle abgefangen werden, können als ein mögliches Einfallstor in das interne Netzwerk dienen.

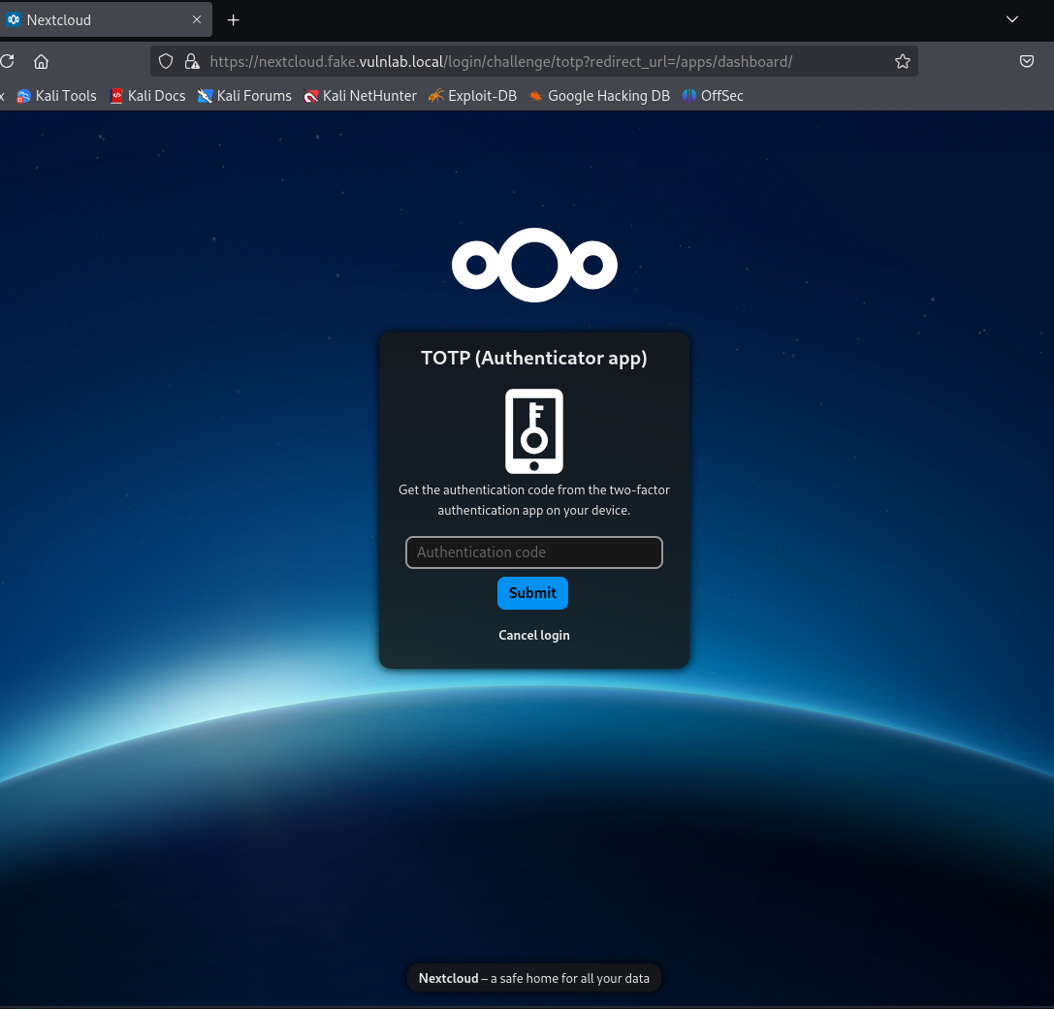

Zum Schutz vor Phishing-Angriffen und dem Durchprobieren von Passwörtern (Brute-Force) wurde die Multi-Faktor-Authentifizierung (MFA) entwickelt, die sich als ein wirksamer Schutz erweist. Sie benötigt zusätzlich zur klassischen Anmeldung (mittels Benutzername und Passwort), einen oder mehrere Überprüfungsfaktoren, um einer Person den Zugang zu einem Onlinedienst zu gewähren. Dies erschwert es einem Angreifer, mittels entwendeter Passwörter einen Zugang zu Anwendungen zu erhalten.

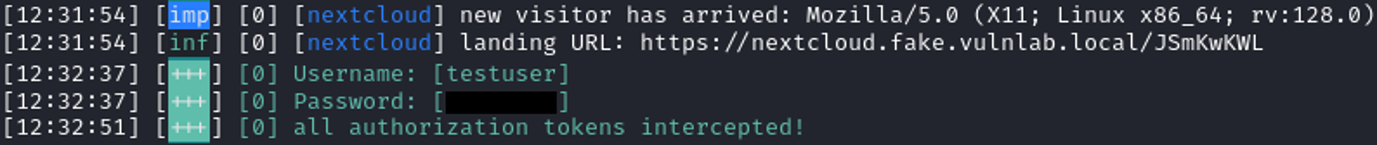

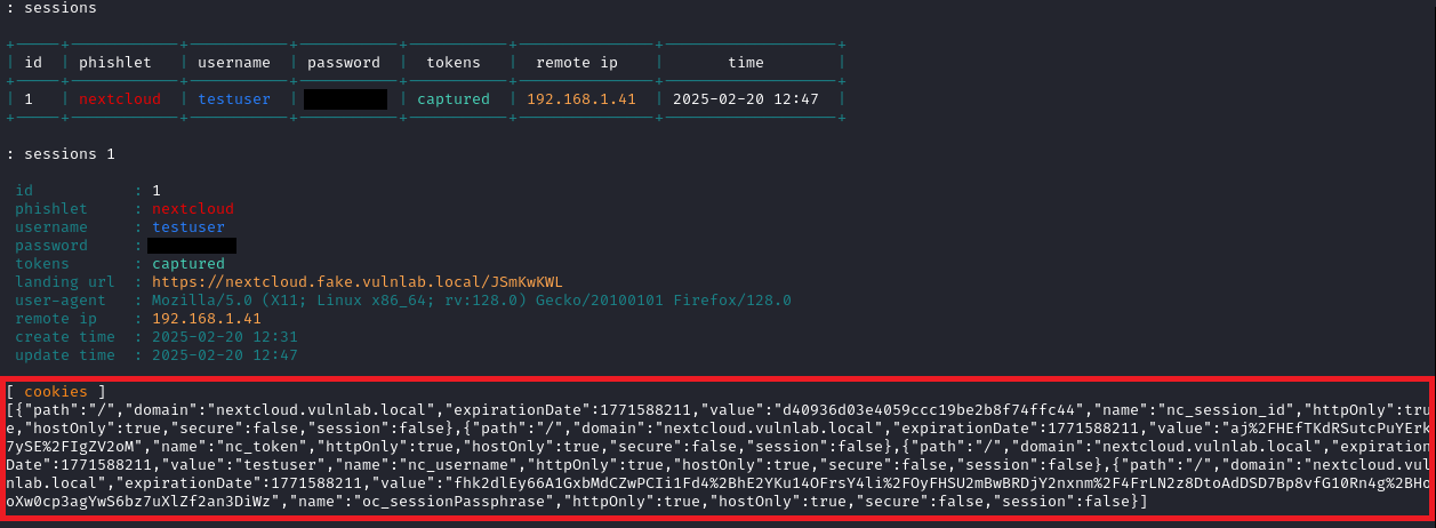

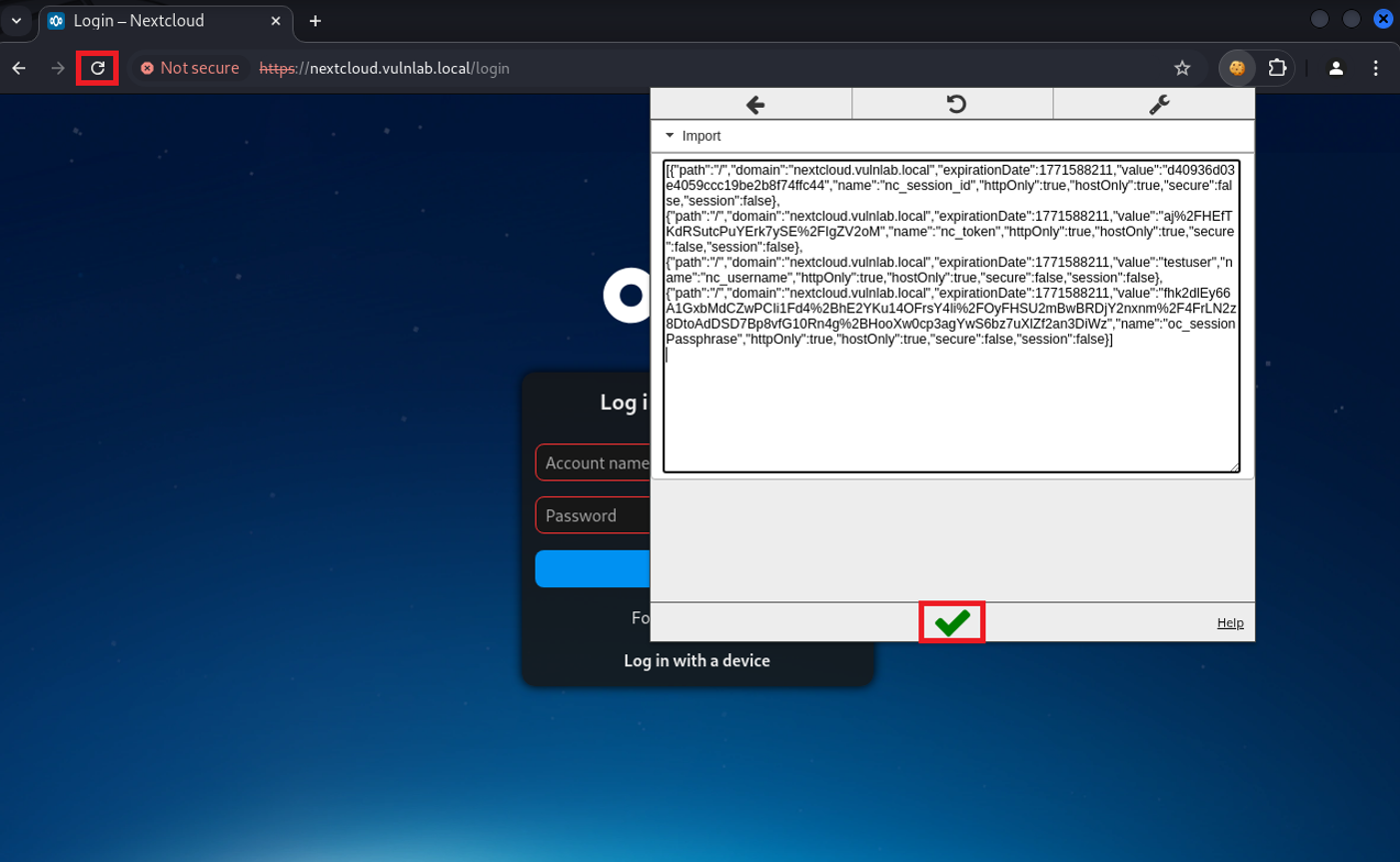

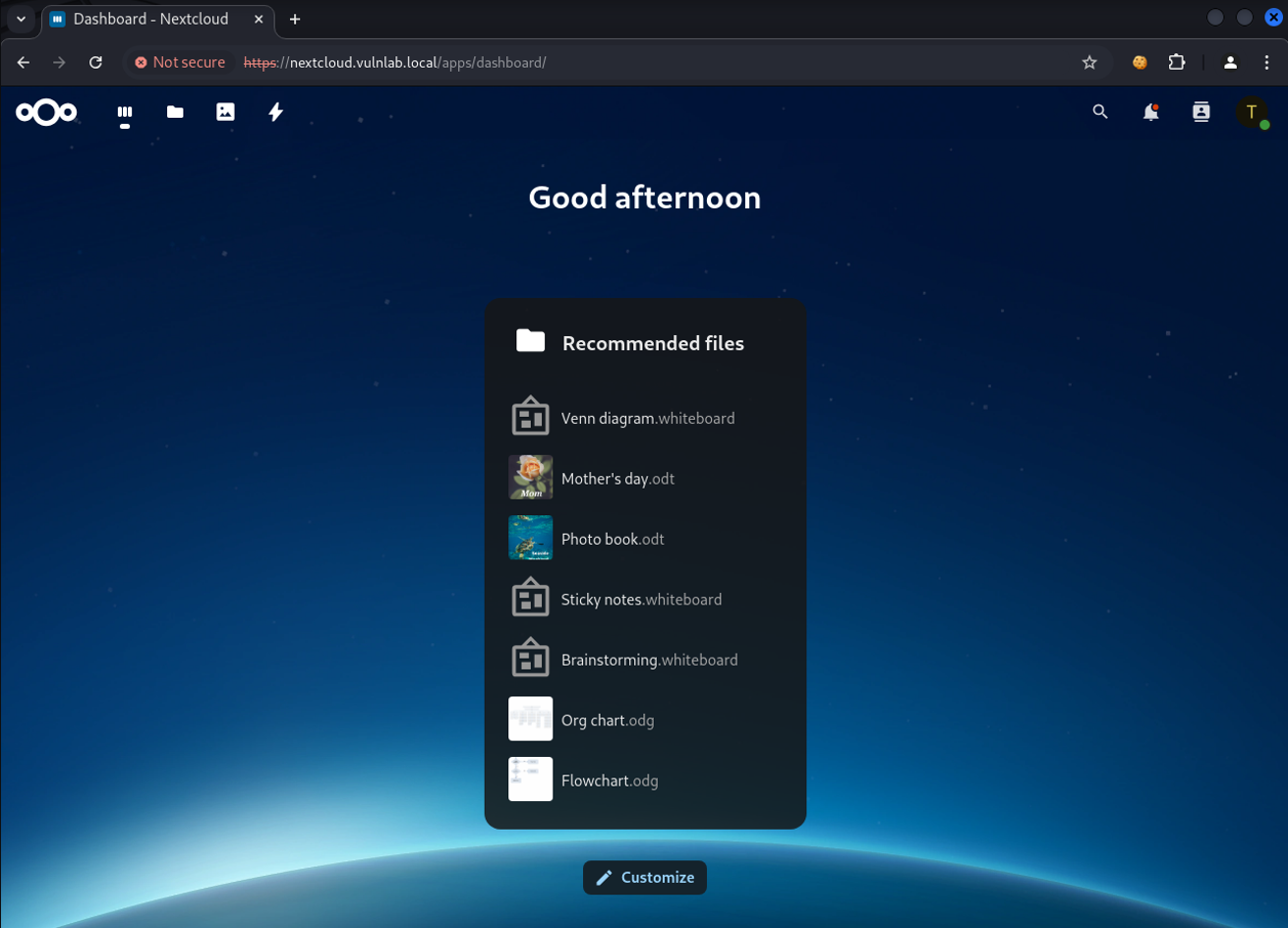

Zur Umgehung der Multi-Faktor-Authentifizierung haben Angreifer das sogenannte „MFA-Phishing“ entwickelt. Diese Angriffstechnik konzentriert sich vorrangig auf das Abfangen von Session-Cookies, welche nach einer erfolgreichen Anmeldung ausgestellt werden. Anders als bei dem klassischen Session-Hijacking hat der Angreifer die Möglichkeit ohne größeren Aufwand, den Benutzernamen und das Passwort auszulesen. Darüber hinaus beschränkt sich das Auslesen nicht auf einen einzelnen Wert – es können mehrere Session-Cookies auf einmal extrahiert werden.

Für die Durchführung von MFA-Phishing nutzen Cyber-Kriminelle bekannte Open-Source-Frameworks wie beispielsweise Evilginx oder Modlishka.

Das klassische Phishing bei dem ein Anwender auf einen Link in einer Phishing-Mail klickt und auf eine speziell aufbereitete Seite weitergeleitet wird, wurde um eine Man-in-the-Middle (MitM) Technik erweitert. Die betroffene Person verbindet sich zunächst auf einen transparenten Proxy-Server (Webserver zwischen einer Person und der Zielwebseite) auf dem der Angreifer die Kommunikation mitliest.

Cyber-Kriminelle können infolgedessen über den Proxy-Server sensible Informationen mitlesen, da sämtliche Eingaben (z.B. Benutzername oder Passwort) zuerst bei dem Proxy-Server, zwar in verschlüsselter Form durch die Verwendung eines TLS-Zertifikats, eintreffen, aber da der verschlüsselte Kanal zwischen der Person und dem Proxy-Server aufgebaut wurde, kann dieser die Daten auch entschlüsseln (und protokollieren). Anschließend, erfolgt eine erneute Verschlüsselung der Daten, bevor diese an das eigentliche Ziel weitergeleitet werden.

Das folgende Schaubild stellt die Funktionsweise des transparenten Proxy-Servers (Evilginx) dar.